Quelle: mandiant.com (Englisch)

Forscher warnen davor, dass eine berüchtigte Hackergruppe, die mit dem russischen Auslandsgeheimdienst (SVR) in Verbindung steht, zum ersten Mal politische Parteien in Deutschland ins Visier nimmt und sich damit von den typischen Angriffen auf diplomatische Vertretungen abwendet.

Die Phishing-Angriffe zielen darauf ab, eine Backdoor-Malware namens WineLoader einzuschleusen, die es Bedrohungsakteuren ermöglicht, sich aus der Ferne Zugang zu kompromittierten Geräten und Netzwerken zu verschaffen.

APT29 (auch bekannt als Midnight Blizzard, NOBELIUM, Cozy Bear) ist eine russische Spionage-Hackergruppe, die vermutlich dem russischen Auslandsgeheimdienst (SVR) angehört.

Die Hackergruppe wurde mit zahlreichen Cyberangriffen in Verbindung gebracht, darunter der berüchtigte Angriff auf die Lieferkette von SolarWinds im Dezember 2020.

Die Bedrohungsakteure sind in all diesen Jahren aktiv geblieben und haben es in der Regel auf Regierungen, Botschaften, hochrangige Beamte und verschiedene Einrichtungen abgesehen, indem sie eine Reihe von Phishing-Taktiken oder Kompromittierungen der Lieferkette einsetzen.

In jüngster Zeit hat sich APT29 auf Cloud-Dienste konzentriert, indem sie in Microsoft-Systeme eingedrungen ist und Daten von Exchange-Konten gestohlen hat, sowie die von Hewlett Packard Enterprise genutzte MS Office 365-E-Mail-Umgebung kompromittiert hat.

Sich als politische Parteien ausgeben

Laut den Forschern von Mandiant führt APT29 seit Ende Februar 2024 eine Phishing-Kampagne gegen deutsche politische Parteien durch. Damit hat sich der operative Schwerpunkt der Hackergruppe deutlich verschoben, denn es ist das erste Mal, dass die Hacker politische Parteien ins Visier nehmen.

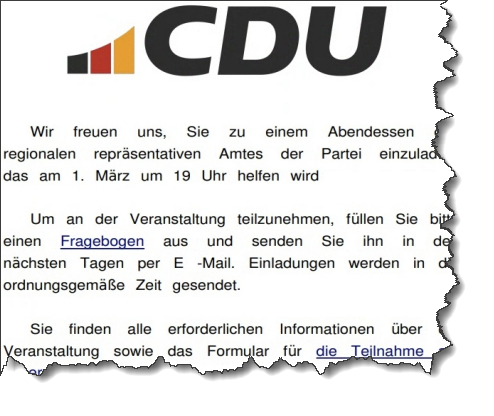

Die Hacker verwenden nun Phishing-E-Mails mit einem Köder, der sich um die Christlich Demokratische Union (CDU) dreht, eine wichtige politische Partei in Deutschland und derzeit die zweitgrößte Partei im Bundestag.

Die von Mandiant gesichteten Phishing-E-Mails geben sich als Essenseinladungen der CDU aus und enthalten einen Link zu einer externen Seite, die ein ZIP-Archiv mit dem Malware-Dropper "Rootsaw" enthält.

Phishing-Nachricht

Wenn die Rootsaw-Malware ausgeführt wird, lädt sie eine Backdoor namens "WineLoader" auf den Computer des Opfers herunter und führt sie aus.

Die WineLoader-Malware wurde bereits im Februar von Zscaler entdeckt, wo sie in Phishing-Angriffen eingesetzt wurde, die sich als Einladungen an Diplomaten zu einer Weinprobe ausgaben.

Die WineLoader-Backdoor weist einige Ähnlichkeiten mit anderen Malware-Varianten auf, die bei früheren APT29-Angriffen eingesetzt wurden, wie z. B. "burnbatter", "myskybeat" und "beatdrop", was auf einen gemeinsamen Entwickler schließen lässt.

Die Malware ist jedoch modularer und individueller als frühere Varianten, verwendet keine Standard-Loader und baut einen verschlüsselten Kommunikationskanal für den Datenaustausch mit dem Command-and-Control-Server (C2) auf.

Die Analysten von Mandiant entdeckten WineLoader erstmals Ende Januar 2024 bei einer Operation, die sich gegen Diplomaten in der Tschechischen Republik, Deutschland, Indien, Italien, Lettland und Peru richtete. Diese Variante scheint also in letzter Zeit die bevorzugte Malware von APT29 gewesen zu sein.

Um der Entdeckung zu entgehen, wird WineLoader mit RC4 entschlüsselt und über DLL-Side-Loading direkt in den Speicher geladen, wobei eine legitime Windows-Ausführung (sqldumper.exe) missbraucht wird.

Wineloader sendet den Benutzernamen des Opfers, den Gerätenamen, den Prozessnamen und andere Informationen an den C2, um ein Profil des Systems zu erstellen.

Der C2 kann die Ausführung von Modulen anordnen, die dynamisch geladen werden können, um bestimmte Aufgaben auszuführen, z. B. die Einrichtung der Persistenz.

Obwohl Mandiant nicht näher auf die Module eingeht, wird davon ausgegangen, dass WineLoader aufgrund seines modularen Aufbaus eine breite Palette von Spionageaktivitäten ausführen kann, die dem Auftrag von APT29 entsprechen.

APT29 demonstriert weiterhin seine fortgeschrittenen technischen Fähigkeiten und seine kontinuierlichen Bemühungen, Werkzeuge zur Infiltration und Spionage von Zielpersonen zu entwickeln.

Die Verlagerung auf politische Parteien deutet darauf hin, dass die Absicht besteht, politische Prozesse zu beeinflussen oder zu überwachen, was möglicherweise auf umfassendere geopolitische Ziele zurückzuführen ist.