Quelle: NCSC

Das UK „National Cybersecurity Centre“ und die „Cybersecurity and Infrastructure Security Agency“ der USA haben Warnungen veröffentlicht, in denen sie warnen, dass sie – zusammen mit dem FBI und der NSA – eine neue Form von Malware für Netzwerkgeräte entdeckt haben, die von Sandworm verwendet wird, einer Gruppe, die mit einigen der zerstörerischsten Cyberangriffe in Verbindung steht Geschichte und soll Teil des russischen Militärgeheimdienstes GRU sein.

Die neue Malware, die die Agenturen „Cyclops Blink nennen“, wird seit mindestens Juni 2019 in Firewall-Geräten gefunden, die vom Netzwerkhardware-Unternehmen Watchguard verkauft werden. Das NCSC warnt jedoch: „Es ist wahrscheinlich, dass Sandworm in der Lage wäre, die Malware für andere Architekturen zu kompilieren und Firmware“, dass sie möglicherweise bereits andere gängige Netzwerkrouter infiziert hat, die in Privathaushalten und Unternehmen verwendet werden, und dass die „Bereitstellung der Malware auch wahllos und weit verbreitet erscheint“.

CISA und NCSC beschreiben beide die Malware Cyclops Blink als Nachfolger eines früheren Sandworm-Tools namens VPNFilter, das eine halbe Million Router infizierte, um ein globales Botnet zu bilden, bevor es 2018 von Cisco und dem FBI identifiziert und weitgehend demontiert wurde. Es gibt keine Anzeichen dafür, dass Sandworm mit Cyclops Blink die Kontrolle über fast so viele Geräte übernommen hat. Aber wie VPNFilter dient die neue Malware als Stützpunkt auf Netzwerkgeräten und würde es den Hackern ermöglichen, neue Funktionen auf infizierte Computer herunterzuladen, sei es, um sie als Proxys für die Weiterleitung von Command-and-Control-Kommunikationen zu nutzen oder auf die Netzwerke abzuzielen, in denen die Geräte installiert sind .

Definition / Zusammenfassung

- Cyclops Blink ist eine bösartige ausführbare Linux-ELF-Datei, die für den 32-Bit-PowerPC (big-Endian) Architektur.

- Die Persistenz wird während des legitimen Aktualisierungsprozesses der Gerätefirmware aufrechterhalten.

- Implementiert ein modulares Framework, das aus einer Kernkomponente und zusätzlichen Modulen besteht, die werden als untergeordnete Prozesse ausgeführt.

- Module zum Herunterladen/Hochladen von Dateien, Extrahieren von Geräteinformationen und Aktualisieren der Malware eingebaut und werden beim Start ausgeführt.

- Command and Control (C2)-Kommunikation verwendet ein benutzerdefiniertes Binärprotokoll unter TLS, und Nachrichten werden individuell verschlüsselt.

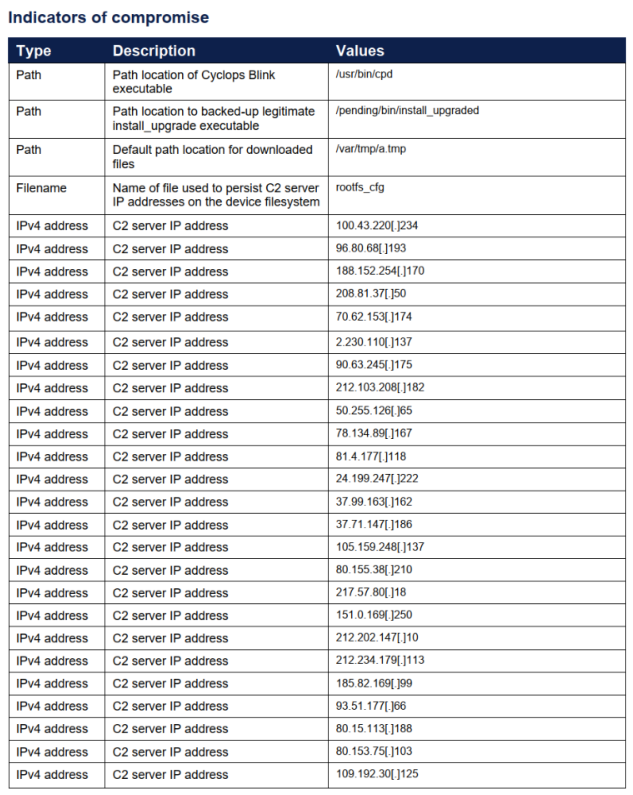

Indikatoren