Quelle: techcommunity.microsoft.com

Microsoft hat im November 2024 neue Sicherheitsupdates für Exchange Server 2016 und 2019 veröffentlicht. Diese Updates beheben mehrere kritische Sicherheitslücken und fügen neue Funktionen hinzu, darunter verbesserte AMSI-Integration, Erkennung von nicht-konformen RFC 5322 P2 FROM-Headern und Unterstützung für ECC-Zertifikate.

Zusätzliche Informationen:

- AMSI-Integration: Die neue AMSI-Integration ermöglicht zusätzliche Aufgaben auf den Nachrichtentexten, was die Sicherheit weiter erhöht. Diese Funktion ist standardmäßig deaktiviert und kann pro Protokoll aktiviert werden.

- RFC 5322 P2 FROM-Header: Eine neue Funktion erkennt nicht-konforme P2 FROM-Header in eingehenden E-Mails, um die Sicherheitslücke CVE-2024-49040 zu beheben.

- ECC-Zertifikate: Die Unterstützung für ECC-Zertifikate wurde verbessert und kann nun auf Edge-Transport-Servern verwendet werden.

Microsoft hat eine hochgradig gefährliche Sicherheitslücke in Exchange Server bekannt gegeben, die es Angreifern ermöglicht, legitime Absender in eingehenden E-Mails zu fälschen und bösartige Nachrichten wesentlich effektiver zu gestalten.

Die Sicherheitslücke (CVE-2024-49040) betrifft Exchange Server 2016 und 2019 und wurde entdeckt vom Solidlab-Sicherheitsforscher Vsevolod Kokorin, der sie Anfang des Jahres an Microsoft meldete.

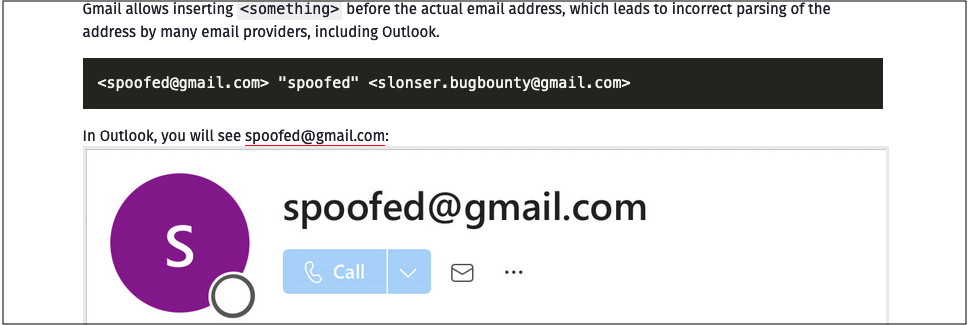

"Das Problem besteht darin, dass SMTP-Server die Empfängeradresse unterschiedlich auswerten, was zu E-Mail-Spoofing führt", sagte Kokorin in einem Bericht vom Mai.

"Ein weiteres Problem, das ich entdeckt habe, ist, dass einige E-Mail-Anbieter die Verwendung der Symbole < und > in Gruppennamen erlauben, was nicht den RFC-Standards entspricht.

"Während meiner Nachforschungen habe ich keinen einzigen E-Mail-Anbieter gefunden, der das Feld 'From' gemäß den RFC-Standards korrekt analysiert", fügte er hinzu.

CVE-2024-49040 E-Mail-Spoofing (Vsevolod Kokorin)

Microsoft warnte heute auch davor, dass die Schwachstelle für Spoofing-Angriffe auf Exchange-Server genutzt werden könnte, und veröffentlichte mehrere Updates während des Patch Tuesday dieses Monats, um die Erkennung der Schwachstelle und Warnhinweise hinzuzufügen.

"Die Schwachstelle wird durch die aktuelle Implementierung der P2 FROM Header-Überprüfung verursacht, die während des Transports stattfindet", erklärte Microsoft.

"Die aktuelle Implementierung lässt einige nicht RFC 5322 konforme P2 FROM Header passieren, was dazu führen kann, dass der E-Mail-Client (z.B. Microsoft Outlook) einen gefälschten Absender als legitim anzeigt."

Exchange-Server warnen jetzt vor einer Ausnutzung

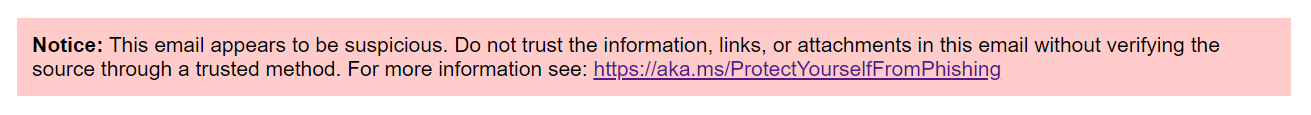

Während Microsoft die Schwachstelle nicht gepatcht hat und E-Mails mit diesen fehlerhaften Kopfzeilen akzeptiert, sagt das Unternehmen, dass Exchange-Server jetzt bösartige E-Mails nach der Installation des Exchange Server November 2024 Security Update (SU) erkennen und ihnen eine Warnung voranstellen.

Die Erkennung der Sicherheitslücke CVE-2024-49040 und die E-Mail-Warnungen werden standardmäßig auf allen Systemen aktiviert, auf denen Administratoren die Standardeinstellungen für Sicherheit aktivieren.

Aktuelle Exchange-Server fügen außerdem eine Warnung in den Textkörper jeder E-Mail ein, die einen gefälschten Absender und einen "X-MS-Exchange-P2FromRegexMatch"-Header aufweist, um Administratoren die Möglichkeit zu geben, Phishing-E-Mails abzulehnen, die versuchen, diese Schwachstelle mithilfe von benutzerdefinierten Mailflow-Regeln auszunutzen .

"Hinweis: Diese E-Mail scheint verdächtig zu sein. Trauen Sie den Informationen, Links oder Anhängen in dieser E-Mail nicht, ohne die Quelle über eine vertrauenswürdige Methode zu überprüfen", heißt es in der Warnung.

Haftungsausschluss für verdächtige Nachrichten (Microsoft)

Das Unternehmen rät zwar davon ab, stellt aber den folgenden PowerShell-Befehl für diejenigen zur Verfügung, die diese neue Sicherheitsfunktion dennoch deaktivieren möchten (führen Sie ihn von einer erhöhten Exchange Management Shell aus):

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Komponente "Transport" -Section "NonCompliantSenderSettings" -Parameter @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh"Obwohl es möglich ist, die Funktion mit New-SettingOverride zu deaktivieren, empfehlen wir dringend, die Funktion aktiviert zu lassen, da die Deaktivierung der Funktion es böswilligen Akteuren erleichtert, Phishing-Angriffe gegen Ihr Unternehmen durchzuführen", warnt Redmond.