Quelle: msrc.microsoft.com (Englisch)

Microsoft hat eine neue Sicherheitsfunktion zu Windows 11 hinzugefügt, mit der Administratoren NTLM über SMB blockieren können, um Pass-the-Hash-, NTLM-Relay- oder Kennwortknack-Angriffe zu verhindern.

Damit wird der bisherige Ansatz geändert, bei dem Kerberos- und NTLM-Authentifizierungsverhandlungen mit Zielservern durch Windows SPNEGO unterstützt wurden (d. h. LM, NTLM und NTLMv2).

Wenn eine Verbindung zu einer entfernten SMB-Freigabe hergestellt wird, versucht Windows, die Authentifizierung mit dem entfernten Computer auszuhandeln, indem es eine NTLM-Abfrageantwort ausführt.

Diese NTLM-Herausforderungsantwort enthält jedoch das gehashte Kennwort des angemeldeten Benutzers, der versucht, die SMB-Freigabe zu öffnen, das dann von dem Server, der die Freigabe hostet, erfasst werden kann.

Diese Hashes können dann geknackt werden, um das Klartextkennwort abzurufen, oder in NTLM-Relay- und Pass-the-Hash-Angriffen verwendet werden, um sich als Benutzer anzumelden.

Diese neue Funktion ermöglicht es einem Administrator, ausgehendes NTLM über SMB zu blockieren und so zu verhindern, dass das Hash-Passwort eines Benutzers an einen Remote-Server gesendet wird, wodurch diese Art von Angriffen effektiv verhindert wird.

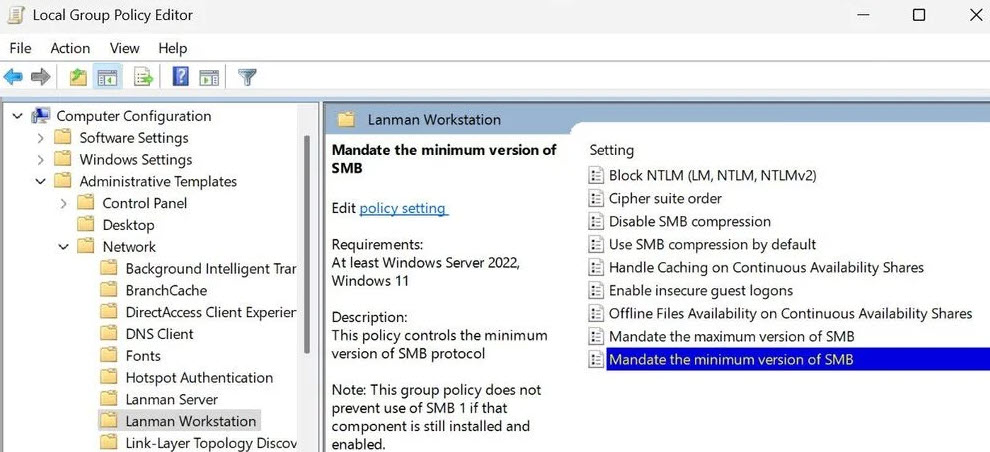

SMB NTLM blockierende Gruppenrichtlinie (Microsoft)

SMB NTLM blockierende Gruppenrichtlinie (Microsoft)

"Mit dieser neuen Option kann ein Administrator absichtlich verhindern, dass Windows NTLM über SMB anbietet", erklären Amanda Langowski und Brandon LeBlanc von Microsoft.

"Ein Angreifer, der einen Benutzer oder eine Anwendung dazu bringt, NTLM-Herausforderungsantworten an einen bösartigen Server zu senden, erhält keine NTLM-Daten mehr und kann kein Kennwort erzwingen, knacken oder weitergeben, da sie nie über das Netzwerk gesendet werden."

Mit dieser zusätzlichen Sicherheitsschicht entfällt die Notwendigkeit, die NTLM-Nutzung innerhalb des Betriebssystems komplett abzuschalten.

Ab Windows 11 Insider Preview Build 25951 können Administratoren Windows so konfigurieren, dass das Senden von NTLM-Daten über SMB bei ausgehenden Remote-Verbindungen mit Gruppenrichtlinien und PowerShell blockiert wird.

Sie können auch die NTLM-Verwendung in SMB-Verbindungen vollständig deaktivieren mit NET USE und PowerShell.

"Eine spätere Windows Insider-Version wird es Administratoren ermöglichen, die SMB-NTLM-Blockierung für bestimmte Server mit einer Zulassen-Liste zu steuern", fügte Ned Pyle, Principal Program Manager in der Windows Server Engineering Group, in einem separaten Blog-Post hinzu.

"Ein Client wird in der Lage sein, SMB-Server anzugeben, die nur NTLM unterstützen - entweder als Nicht-Domänenmitglieder oder Produkte von Drittanbietern - und die Verbindung zu erlauben."

Eine weitere neue Option, die ab diesem Build verfügbar ist, ist die SMB-Dialektverwaltung, die es Administratoren ermöglicht, ältere und unsichere Windows-Geräte von der Verbindung auszuschließen, indem sie die Verwendung älterer SMB-Protokolle innerhalb ihrer Organisation deaktivieren.

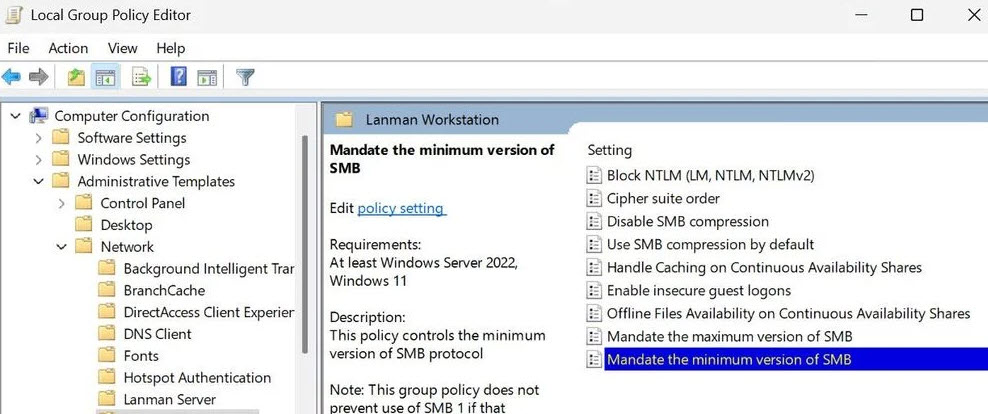

SMB dialect management (Microsoft)

SMB dialect management (Microsoft)

Mit der Freigabe von Windows 11 Insider Preview Build 25381 für den Canary Channel hat Redmond auch damit begonnen, standardmäßig eine SMB-Signierung (auch bekannt als Sicherheitssignaturen) für alle Verbindungen zu verlangen, um sich gegen NTLM-Relay-Angriffe zu schützen.

Bei diesen Angriffen zwingen böswillige Akteure Netzwerkgeräte, einschließlich Domänencontroller, sich gegenüber Servern unter ihrer Kontrolle zu authentifizieren, um die vollständige Kontrolle über die Windows-Domäne zu übernehmen, indem sie sich als diese ausgeben.

Die SMB-Signierung ist ein SMB-Sicherheitsmechanismus, der eine entscheidende Rolle bei der Vereitelung von böswilligen Authentifizierungsanfragen spielt, indem er die Identität des Absenders und des Empfängers durch die Verwendung von eingebetteten Signaturen und Hashes, die an jede Nachricht angehängt werden, verifiziert.

Sie ist seit Windows 98 und 2000 verfügbar und wurde in Windows 11 und Windows Server 2022 aktualisiert, um den Schutz und die Leistung zu verbessern, indem die Geschwindigkeit der Datenverschlüsselung deutlich erhöht wurde.

Diese Updates sind Teil einer umfassenderen Initiative zur Verbesserung der Sicherheit von Windows und Windows Server, die durch frühere Ankündigungen im Laufe des Jahres 2022 unterstrichen wurde.

Im April 2022 unternahm Microsoft einen wichtigen Schritt, als es die letzte Phase der Deaktivierung des drei Jahrzehnte alten SMB1-Dateifreigabeprotokolls in Windows für Windows 11 Home Insider ankündigte.

In Fortsetzung dieser Entwicklung stellte das Unternehmen fünf Monate später verbesserte Abwehrmaßnahmen gegen Brute-Force-Angriffe vor und führte einen SMB-Authentifizierungsratenbegrenzer ein, der die Auswirkungen erfolgloser eingehender NTLM-Authentifizierungsversuche abmildern soll.