Quelle: securonix.com (Englisch)

Bedrohungsanalysten haben eine neue Malware-Kampagne mit dem Namen "GO#WEBBFUSCATOR" entdeckt, die sich auf Phishing-E-Mails, bösartige Dokumente und Weltraumbilder des James Webb-Teleskops stützt, um Malware zu verbreiten.

Die Malware ist in Golang geschrieben, einer Programmiersprache, die sich bei Cyberkriminellen zunehmender Beliebtheit erfreut, da sie plattformübergreifend ist (Windows, Linux, Mac) und eine höhere Resistenz gegenüber Reverse Engineering und Analysen bietet.

In der jüngsten Kampagne, die von Securonix-Forschern entdeckt wurde, setzt der Bedrohungsakteur Nutzdaten ab, die derzeit von Antivirenprogrammen auf der VirusTotal-Scanplattform nicht als bösartig eingestuft werden.

Infektionskette

Die Infektion beginnt mit einer Phishing-E-Mail mit einem angehängten bösartigen Dokument, "Geos-Rates.docx", das eine Vorlagendatei herunterlädt.

Diese Datei enthält ein verschleiertes VBS-Makro, das automatisch ausgeführt wird, wenn Makros in der Office-Suite aktiviert sind. Der Code lädt dann ein JPG-Bild ("OxB36F8GEEC634.jpg") von einer Remote-Ressource ("xmlschemeformat[.]com") herunter, dekodiert es mit certutil.exe in eine ausführbare Datei ("msdllupdate.exe") und startet sie.

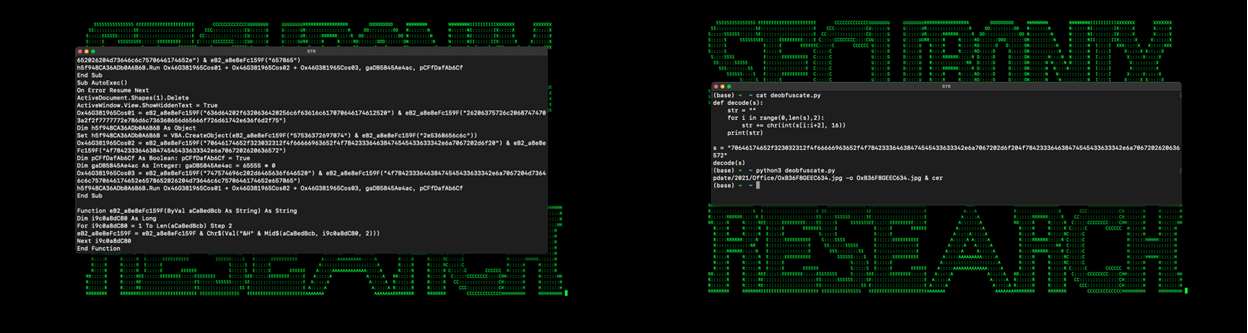

Obfuskiertes VBS-Makro (links) und entschlüsselter Befehl zum Herunterladen der JPG-Datei (rechts) (Securonix)

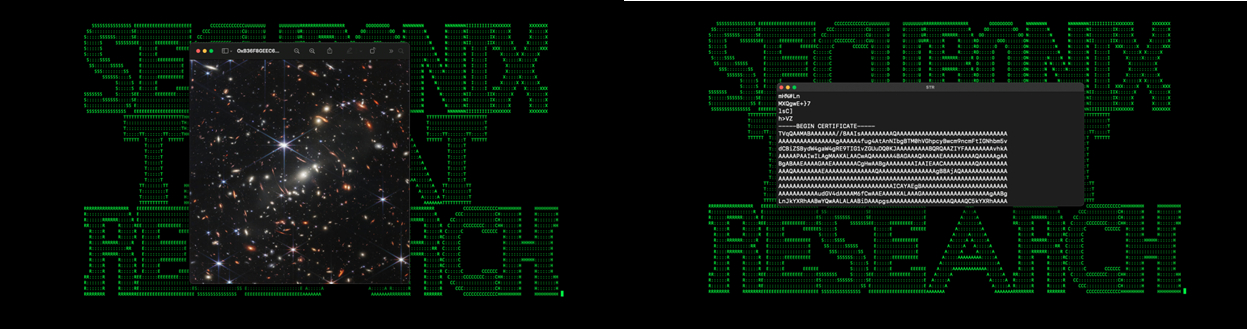

In einem Bildbetrachter zeigt die JPG-Datei den Galaxienhaufen SMACS 0723, der im Juli 2022 von der NASA veröffentlicht wurde.

Wird das Bild jedoch mit einem Texteditor geöffnet, offenbart es zusätzliche Inhalte, die als ein enthaltenes Zertifikat getarnt sind. Dabei handelt es sich um eine Base64-kodierte Nutzlast, die sich in die bösartige 64-Bit-Executable verwandelt.

Gleiche Datei im Bildbetrachter (links) und im Texteditor (rechts) (Securonix)

Die Zeichenketten der Nutzlast werden mit ROT25 weiter verschleiert, während die Binärdatei XOR verwendet, um die Golang-Assemblies vor Analysten zu verbergen. Darüber hinaus verwenden die Assemblies eine Fallveränderung, um eine signaturbasierte Erkennung durch Sicherheitstools zu vermeiden.