Quelle: bleepingcomputer.com (Englisch)

Ein Google Cloud Armor-Kunde wurde von einem Distributed-Denial-of-Service-Angriff (DDoS) über das HTTPS-Protokoll getroffen, der 46 Millionen Anfragen pro Sekunde (RPS) erreichte und damit der größte jemals aufgezeichnete Angriff dieser Art war.

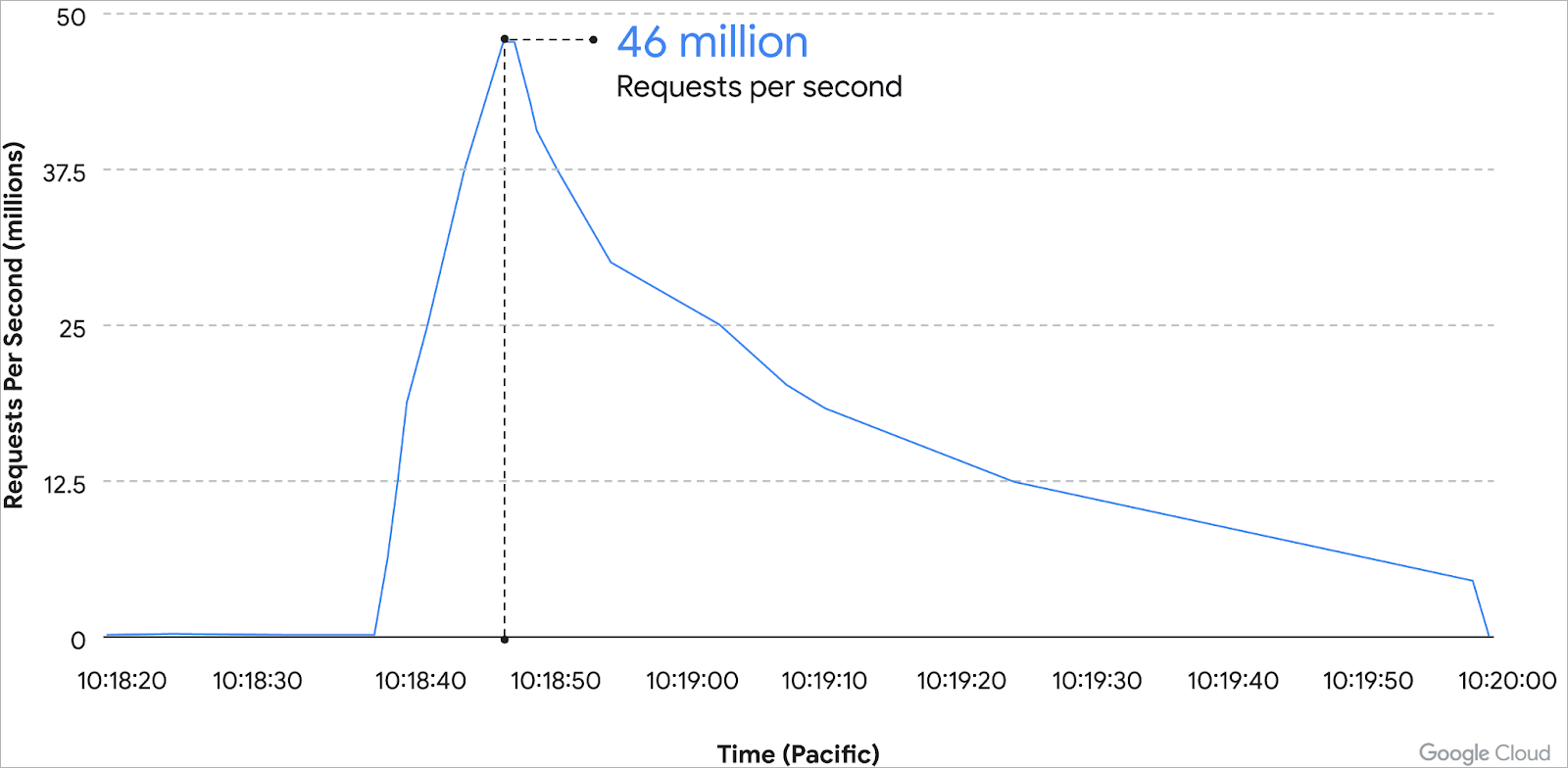

In nur zwei Minuten eskalierte der Angriff von 100.000 RPS auf rekordverdächtige 46 Millionen RPS, fast 80 % mehr als der bisherige Rekord, ein HTTPS-DDoS von 26 Millionen RPS, den Cloudflare im Juni entschärfte.

Der Angriff begann am Morgen des 1. Juni um 09:45 Uhr pazifischer Zeit und zielte zunächst mit nur 10.000 RPS auf den HTTP/S Load Balancer des Opfers. Innerhalb von acht Minuten steigerte sich der Angriff auf 100.000 RPS, woraufhin Googles Cloud Armor Protection eine Warnung und Signaturen generierte, die auf bestimmten Daten aus der Verkehrsanalyse basierten. Zwei Minuten später erreichte der Angriff mit 46 Millionen Anfragen pro Sekunde seinen Höhepunkt:

HTTPS-DDoS-Angriff erreicht Spitzenwert von 46 Millionen Anfragen pro Sekunde

Quelle: Google

Um zu verdeutlichen, wie massiv der Angriff in der Spitze war, sagt Google, dass dies den täglichen Anfragen an Wikipedia in nur 10 Sekunden entspricht. Glücklicherweise hatte der Kunde bereits die empfohlene Regel von Cloud Armor eingesetzt, so dass der Betrieb normal weiterlaufen konnte. Der Angriff endete 69 Minuten nach seinem Beginn.

"Vermutlich hat der Angreifer festgestellt, dass er nicht die gewünschte Wirkung erzielt hat, während er erhebliche Kosten für die Durchführung des Angriffs auf sich genommen hat", heißt es in einem Bericht von Emil Kiner (Senior Product Manager) und Satya Konduru (Technical Lead) von Google.

Die Malware, die hinter dem Angriff steckt, muss noch ermittelt werden, aber die geografische Verteilung der genutzten Dienste deutet auf Mēris hin, ein Botnet, das für DDoS-Angriffe mit Spitzenwerten von 17,2 Millionen RPS und 21,8 Millionen RPS verantwortlich ist, die beide zu ihrer Zeit einen Rekord darstellten.

Mēris ist dafür bekannt, dass er unsichere Proxys verwendet, um den Datenverkehr zu verschleiern und so den Ursprung des Angriffs zu verschleiern.

Google-Forscher sagen, dass der Angriffsverkehr von nur 5.256 IP-Adressen aus 132 Ländern kam und verschlüsselte Anfragen (HTTPS) nutzte, was darauf hindeutet, dass die Geräte, die die Anfragen senden, über ziemlich starke Rechenressourcen verfügen. "Obwohl die Beendigung der Verschlüsselung notwendig war, um den Datenverkehr zu untersuchen und den Angriff wirksam zu entschärfen, musste Google aufgrund der Verwendung von HTTP Pipelining nur relativ wenige TLS-Handshakes durchführen." Ein weiteres Merkmal des Angriffs ist die Verwendung von Tor-Exit-Knoten, um den Datenverkehr zu übertragen. Obwohl fast 22% oder 1.169 der Quellen die Anfragen durch das Tor-Netzwerk leiteten, machten sie nur 3% des Angriffsverkehrs aus. Trotzdem glauben die Google-Forscher, dass Tor-Exit-Knoten genutzt werden könnten, um "eine beträchtliche Menge an unerwünschtem Verkehr zu Webanwendungen und -diensten" zu leiten.