Quelle: bleepingcomputer.com (Englisch)

Die BlackByte-Ransomware ist mit Version 2.0 ihrer Operation zurück, einschließlich einer neuen Datenleck-Website, die neue Erpressungstechniken verwendet, die von LockBit übernommen wurden. Nach einem kurzen Verschwinden wirbt die Ransomware-Operation nun in Hackerforen und über Twitter-Konten, die der Bedrohungsakteur kontrolliert, für eine neue Datenleckseite.

Ein Tweet, der für die neue BlackByte-Datenleck-Site wirbt

Quelle: BleepingComputer

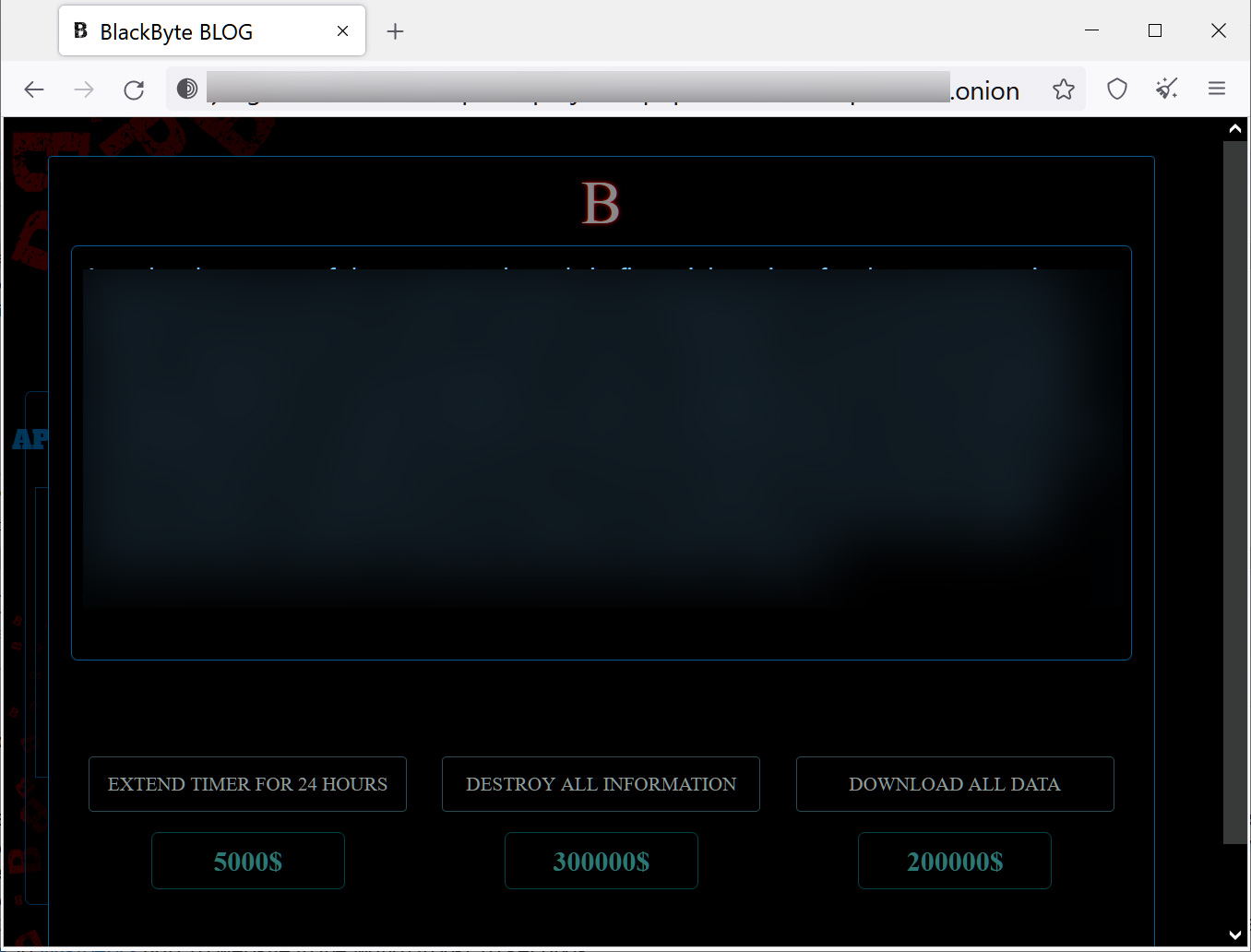

Die Bedrohungsakteure nennen diese neue Version ihrer Operation BlackByte Version 2.0, und es ist zwar nicht klar, ob sich auch der Ransomware-Verschlüsseler geändert hat, aber die Bande hat eine brandneue Tor-Datenleck-Site eingerichtet.

Die Datenleck-Site umfasst derzeit nur ein Opfer, hat aber neue Erpressungsstrategien, die es den Opfern ermöglichen, für eine Verlängerung der Veröffentlichung ihrer Daten um 24 Stunden (5.000 US-Dollar), das Herunterladen der Daten (200.000 US-Dollar) oder die Zerstörung aller Daten (300.000 US-Dollar) zu zahlen. Diese Preise werden sich wahrscheinlich je nach Größe/Einkommen des Opfers ändern.

Neue BlackByte-Datenerpressungsoptionen

Quelle: BleepingComputer

Das Ziel dieser neuen Erpressungstechniken ist es, dass das Opfer für die Entfernung seiner Daten bezahlt und dass andere Bedrohungsakteure diese Daten kaufen können, wenn sie dies wünschen. LockBit hat dieselben Erpressungstaktiken mit der Veröffentlichung seiner 3.0 Version eingeführt und wird eher als Spielerei denn als praktikable Erpressungstaktik angesehen.