Quelle: sophos.com (Englisch)

Malware, die Zugangsdaten stiehlt, ist ein wesentlicher Bestandteil der Werkzeuge, die von einer Vielzahl von Cyberkriminellen und anderen Angreifern verwendet werden. Während die Namen von Benutzerkonten und Kennwörtern die offensichtlichsten Ziele von Aktivitäten zum Diebstahl von Anmeldeinformationen sind, hat die zunehmende Verwendung der Multi-Faktor-Authentifizierung (MFA) zum Schutz webbasierter Dienste die Wirksamkeit dieses Ansatzes verringert. Angreifer gehen zunehmend dazu über, die mit Anmeldeinformationen verbundenen "Cookies" zu stehlen, um aktive oder kürzlich durchgeführte Web-Sitzungen zu klonen und dabei MFA zu umgehen.

Die neueste Version des Emotet-Botnets ist nur eine der vielen Malware-Familien, die es auf Cookies und andere von Browsern gespeicherte Anmeldedaten abgesehen haben, wie z. B. gespeicherte Logins und (in einigen Fällen) Zahlungskartendaten. Der Chrome-Browser von Google verwendet dieselbe Verschlüsselungsmethode, um sowohl Cookies für die Multi-Faktor-Authentifizierung als auch Kreditkartendaten zu speichern - beides Ziele von Emotet.

Die Bandbreite der Kriminellen, die es auf Cookies abgesehen haben, ist groß. Am unteren Ende des Spektrums der Cyberkriminalität wird Malware zum Stehlen von Informationen wie die Raccoon Stealer Malware-as-a-Service und der RedLine Stealer Keylogger/Informationsdiebstahl - die beide über Untergrundforen erworben werden können - häufig von Einsteigern verwendet, um Cookies und andere Anmeldedaten in großen Mengen zu sammeln und an kriminelle Marktplätze zu verkaufen.

Einer dieser Marktplätze, Genesis war die offensichtliche Quelle für ein Cookie, das einem Mitarbeiter des Spieleentwicklers Electronic Arts gehörte. Mitglieder der Erpressergruppe Lapsus$ behaupteten, einen gestohlenen Sitzungs-Cookie auf dem Marktplatz erworben zu haben, der ihnen Zugang zur Slack-Instanz von EA verschaffte; damit konnten sie ein bestehendes Login eines EA-Mitarbeiters fälschen und ein Mitglied des IT-Teams von EA dazu verleiten, ihnen Netzwerkzugang zu gewähren. Auf diese Weise konnte Lapsus$ 780 Gigabyte an Daten erbeuten, darunter auch den Quellcode der Spiele- und Grafik-Engine, den die Gruppe dann für einen Erpressungsversuch gegen EA nutzte.

Am oberen Ende des Spektrums der kriminellen Raffinesse haben wir beobachtet, dass aktive Angreifer Cookies auf unterschiedliche Weise erbeuten. In einigen Fällen haben wir Beweise dafür gesehen, dass Ransomware-Betreiber die gleiche Info-Stealer-Malware wie weniger raffinierte Angreifer verwenden. Wir haben aber auch häufig praktische Angriffe gesehen, bei denen legitime offensive Sicherheitstools wie Mimikatz, Metasploit Meterpreter und Cobalt Strike missbraucht wurden, um Cookie-Harvesting-Malware auszuführen oder Skripte zu starten, die Cookies aus dem Browser-Cache abgreifen.

Es gibt auch legitime Anwendungen und Prozesse, die mit Browser-Cookie-Dateien interagieren. Wir haben in der Sophos Telemetrie Anti-Malware-Software, Auditing-Tools und Betriebssystem-Hilfsprogramme unter den Cookie-Snooping-Erkennungen gefunden: Der Wallpaper-Updater von Bing greift zum Beispiel auf Cookies zu, um neue Desktophintergründe abzurufen. Nach Ausschluss dieser gutartigen Quellen haben wir jedoch täglich Tausende von Zugriffsversuchen auf Browser-Cookies festgestellt, die nicht in den Bereich des gutartigen Software-Verhaltens fallen. Gelegentlich steigen diese Erkennungen dramatisch an, wenn bestimmte Kampagnen gestartet werden. Darüber hinaus können einige legitime Anwendungen, die Cookies verwenden, diese ausspähen und damit Token für Angreifer preisgeben.

Hände in die Keksdose

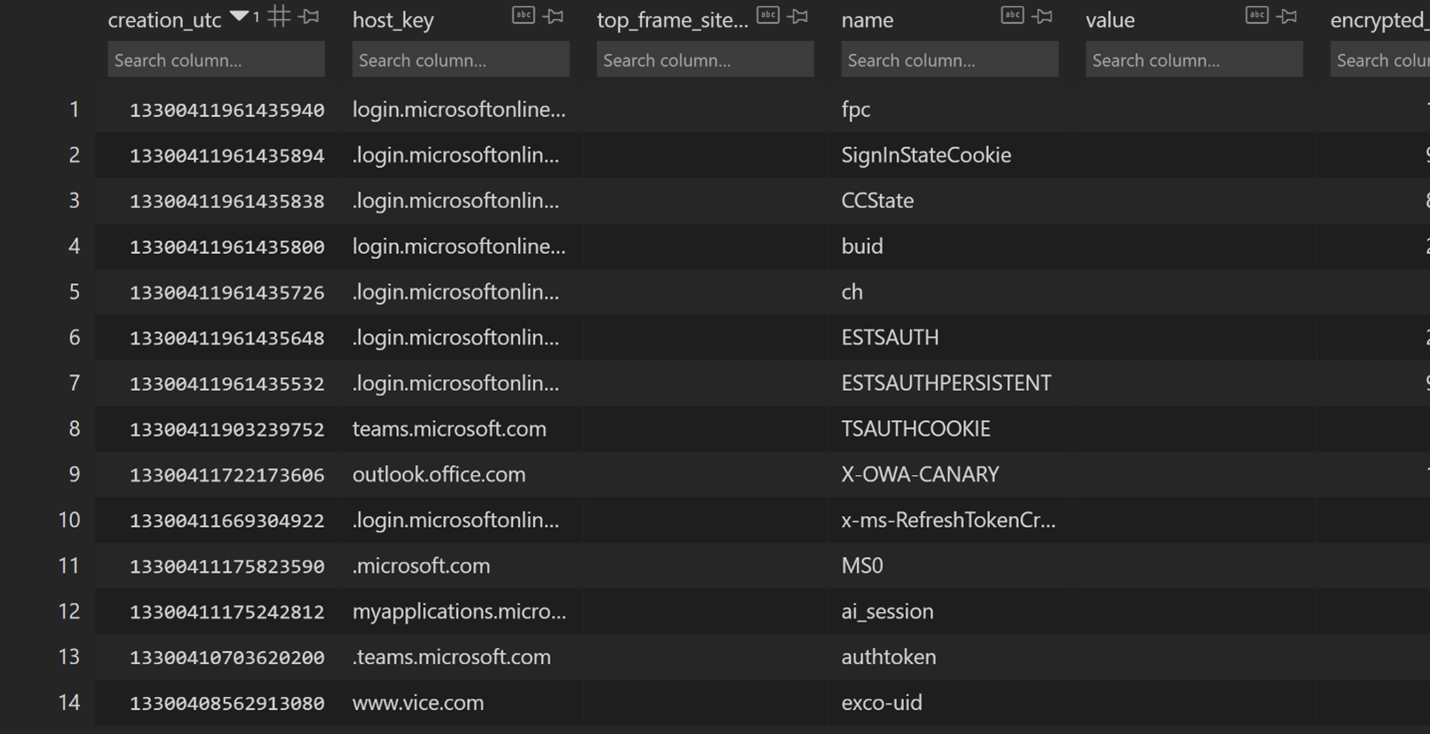

Browser speichern Cookies in einer Datei; bei Mozilla Firefox, Google Chrome und Microsoft Edge handelt es sich dabei um eine SQLite-Datenbank im Benutzerprofilordner. (Ähnliche SQLite-Dateien speichern bei diesen Browsern den Browserverlauf, Website-Anmeldungen und Informationen zum automatischen Ausfüllen). Andere Anwendungen, die eine Verbindung zu Remote-Diensten herstellen, verfügen über eigene Cookie-Speicher oder haben in einigen Fällen Zugriff auf die Speicher von Webbrowsern.

Der Inhalt jedes Cookies in der Datenbank ist eine Liste von Parametern und Werten - ein Schlüssel-Wert-Speicher, der die Browsersitzung mit der entfernten Website identifiziert, in einigen Fällen auch ein Token, das von der Website nach der Benutzerauthentifizierung an den Browser weitergegeben wird. Eines dieser Schlüssel-Wert-Paare gibt die Gültigkeitsdauer des Cookies an, d. h. wie lange es gültig ist, bevor es erneuert werden muss.

[ ]

]

Abbildung 1: Einige der Cookies in einer cookies.sqlite-Datei

Abbildung 1: Einige der Cookies in einer cookies.sqlite-Datei

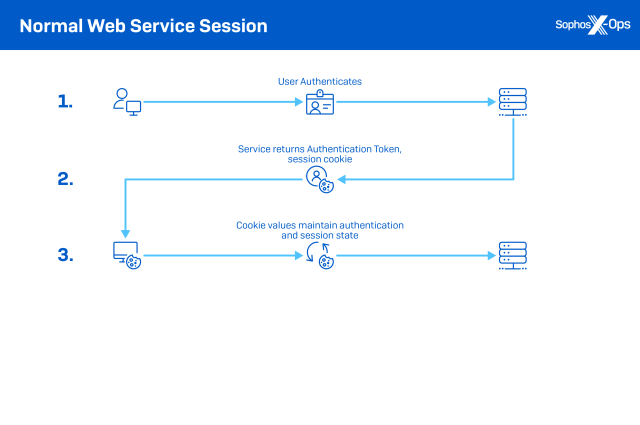

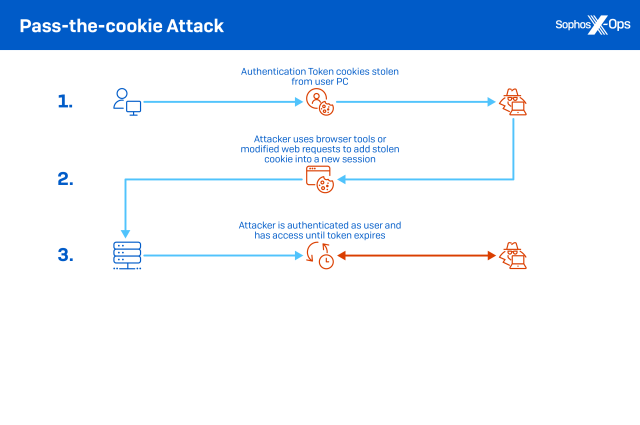

Der Grund für den Diebstahl von Cookies ist ganz einfach: Cookies, die mit der Authentifizierung bei Webdiensten verknüpft sind, können von Angreifern für "Pass the Cookie"-Angriffe verwendet werden, bei denen versucht wird, sich als der rechtmäßige Benutzer auszugeben, an den das Cookie ursprünglich ausgegeben wurde, und ohne Anmeldeaufforderung Zugriff auf Webdienste zu erhalten. Dies ist vergleichbar mit "Pass the Hash"-Angriffen, bei denen lokal gespeicherte Authentifizierungs-Hashes verwendet werden, um Zugang zu Netzwerkressourcen zu erhalten, ohne dass die Passwörter geknackt werden müssen.

Abbildung 2: Legitime Webservice-Aktivität...

...und wie Pass-the-Cookie-Angriffe dies unterlaufen.

Dies kann zur Ausnutzung von Webdiensten (wie AWS oder Azure), Software-as-a-Service und Kollaborationsdiensten führen, um weitere Daten freizulegen oder seitlich zu verschieben, z. B. um geschäftliche E-Mails zu kompromittieren, auf Cloud-Datenspeicher zuzugreifen oder eine gekaperte Slack-Sitzung zu nutzen, um weitere Opfer zum Herunterladen von Malware oder zur Freigabe anderer Daten zu verleiten, die für den Zugriff genutzt werden können.

Viele webbasierte Anwendungen führen zusätzliche Prüfungen durch, um Sitzungsspoofing zu verhindern, z. B. die Überprüfung der IP-Adresse der Anfrage mit dem Ort, an dem die Sitzung initiiert wurde. Wenn die Cookies jedoch von einem Angreifer aus demselben Netzwerk verwendet werden, reichen diese Maßnahmen möglicherweise nicht aus, um einen Missbrauch zu verhindern. Und Anwendungen, die für eine Kombination aus Desktop- und Mobilnutzung entwickelt wurden, verwenden die Geolokalisierung möglicherweise nicht so konsequent.

Einige Angriffe zum Diebstahl von Cookies können aus der Ferne über den eigenen Browser des Ziels erfolgen. HTML-Injektionsangriffe können Code verwenden, der in eine anfällige Webseite eingefügt wird, um Cookies für andere Dienste auszunutzen und so Zugriff auf die Profilinformationen der Zielperson bei diesen Diensten zu erhalten und Änderungen von Passwörtern und E-Mails zu ermöglichen.