Quelle: microsoft.github.io

Windows Extended Protection verbessert die bestehende Authentifizierung in Windows Server und entschärft Authentifizierungsrelais oder "Man in the Middle"-Angriffe (MitM). Diese Abschwächung wird durch die Verwendung von Sicherheitsinformationen erreicht, die durch Kanalbindungsinformationen implementiert werden, die durch ein Kanalbindungs-Token (CBT) angegeben werden, das hauptsächlich für SSL-Verbindungen verwendet wird.

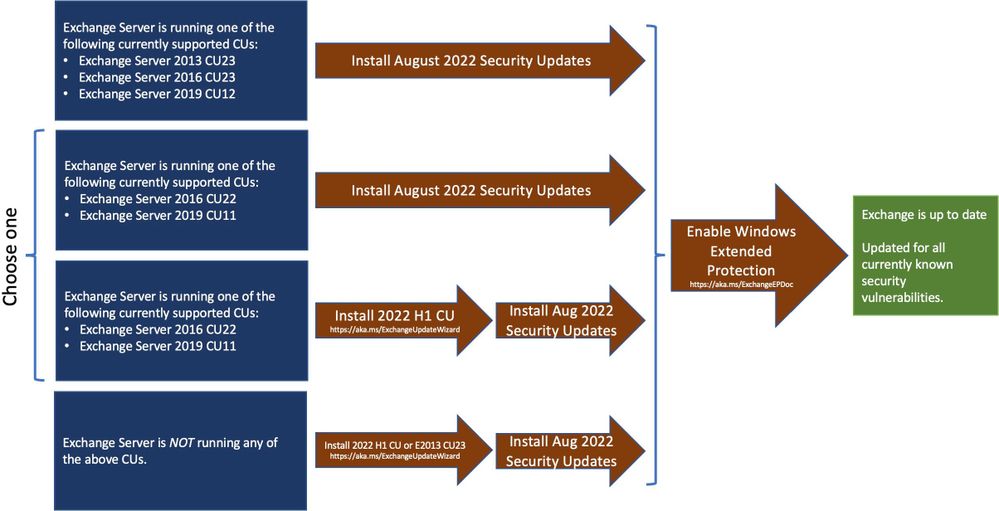

Windows Extended Protection wird auf Exchange Server 2013, 2016 und 2019 ab den Exchange Server Security Update (SU)-Releases vom August 2022 unterstützt.

Der erweiterte Schutz kann zwar für jedes virtuelle Verzeichnis manuell aktiviert werden, wir haben jedoch ein Skript bereitgestellt, mit dem Sie dies in großen Mengen durchführen können. Windows Extended Protection wird auf Exchange Server 2013, 2016 und 2019 ab dem Exchange Server-Sicherheitsupdate (SU) vom August 2022 unterstützt.

Quelle: Exchange Team Blog

Ein von Microsoft zur Verfügung gestelltes Skript ermöglicht die Aktivierung dieser Funktion. Administratoren wird jedoch empfohlen, ihre Umgebungen "sorgfältig" zu bewerten und die in der Skriptdokumentation genannten Probleme zu prüfen, bevor sie die Funktion auf ihren Exchange-Servern aktivieren.

Microsoft hat Sicherheitsupdates für mehrere Exchange Server-Builds veröffentlicht:

Da Redmond alle drei Exchange-Schwachstellen auch als "Exploitation More Likely" gekennzeichnet hat, sollten Administratoren diese Schwachstellen so schnell wie möglich patchen.

"Die Analyse von Microsoft hat gezeigt, dass Exploit-Code so erstellt werden könnte, dass ein Angreifer diese Schwachstelle konsequent ausnutzen kann. Darüber hinaus sind Microsoft frühere Fälle bekannt, in denen diese Art von Sicherheitslücke ausgenutzt wurde", so das Unternehmen (https://www.microsoft.com/en-us/msrc/exploitability-index?rtc=1#:~:text=1%20%E2%80%93-,Exploitation%20More%20Likely,-Microsoft%20analysis%20has).

"Dies würde es zu einem attraktiven Ziel für Angreifer machen und somit die Wahrscheinlichkeit erhöhen, dass Exploits erstellt werden können. Daher sollten Kunden, die das Sicherheitsupdate geprüft und seine Anwendbarkeit in ihrer Umgebung festgestellt haben, dies mit höherer Priorität behandeln."