Quelle: cyberark.com (Englisch)

Der Autor Zeev Ben Porat hat festgestellt, das es möglich ist aus dem Arbeitsspeicher des Gerätes, die im Browser gespeicherten Kennwörter im Klartext zu sehen sind. Er hat dies mit dem Browser Chrome getestet, aber es funktioniert auch mit anderen Browser.

Zusammenfassung (TL;DR):

- Anmeldedaten (URL/Benutzername/Kennwort) werden im Speicher von Chrome im Klartextformat gespeichert. Zusätzlich zu den Daten, die dynamisch eingegeben werden, wenn man sich bei bestimmten Webanwendungen anmeldet, kann ein Angreifer den Browser dazu bringen, alle Passwörter in den Speicher zu laden, die im Passwort-Manager gespeichert sind ("Login Data"-Datei).

- Die Daten von Cookies (Cookie-Wert + Eigenschaften) werden im Speicher von Chrome im Klartext gespeichert (wenn die entsprechende Anwendung aktiv ist). Dies schließt sensible Sitzungscookies ein.

- Diese Informationen können effektiv von einem Standard (nicht erhöhten) Prozess extrahiert werden, der auf dem lokalen Rechner läuft und direkt auf den Speicher von Chrome zugreift (mit OpenProcess + ReadProcessMemory APIs).

- Die extrahierten Daten können verwendet werden, um Benutzerkonten zu entführen, selbst wenn sie durch einen MFA-Mechanismus geschützt sind (unter Verwendung der "Session-Cookies"-Daten).

- Beispiele für Session-Hijacking wurden für Gmail, OneDrive und GitHub getestet.

- Ähnliche Schwachstellen wurden im Microsoft Edge-Browser festgestellt (und werden vermutlich auch in anderen Browsern gefunden, die auf der Chromium-Engine basieren).

- In diesem Blog wird der Angriff auf den direkten Speicherzugriff auf den Browser beschrieben. Es gibt noch andere veröffentlichte Methoden, um diese sensiblen Daten zu stehlen. Mein nächster Blog-Beitrag wird eine umfassendere Beschreibung der bekannten Angriffstechniken für den Diebstahl von Anmeldeinformationen aus Browsern liefern und mögliche Abhilfemaßnahmen für alle diese Techniken erörtern. Warum dies ein wichtiges Problem ist: Wenn man das Paradigma der "Verletzung annehmen " akzeptiert, dann sollten die Schwächen in der Art und Weise, wie Chromium-basierte Browser mit sensiblen Anmeldedaten umgehen, als großes Sicherheitsrisiko betrachtet werden. Abhilfemaßnahmen sollten alle diese Schwächen behandeln. "Better Together: "** Wir haben die Ergebnisse dieser Untersuchung mit CrowdStrike geteilt. Diese Zusammenarbeit trug zur Verbesserung der Endpunktschutzprodukte beider Unternehmen bei.

Was bedeutet 'Privat' für Sie? Ein erster Blick in den Speicher von Chrome

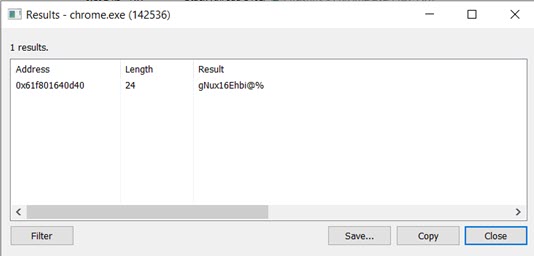

Das Process Hacker Tool (von Wen Jia Liu) erwies sich bei dieser Untersuchung als sehr nützlich. Wenn Sie vermuten, dass eine bestimmte Zeichenfolge im Speicher eines Prozesses gespeichert ist, können Sie schnell danach suchen:

- Öffnen Sie den Prozess in ProcessHacker.exe

- Wählen Sie die Option "Speicher".

- Aktivieren Sie die Unteroption "Strings".

- Wählen Sie die Option "Filter" und geben Sie die gesuchte Zeichenfolge in das Feld "enthält..." ein.

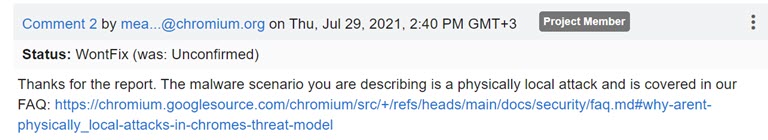

Zeev Ben Porat hat dies an Google gemeldet (29.07.2021, also fast 1 Jahr her).

Die Antwort von Google:

Status: Wird nicht behoben Danke für die Meldung. Das von Ihnen beschriebene Malware-Szenario ist ein physisch lokaler Angriff und wird in unseren FAQ behandelt

Nun es ist korrekt, dass dies nur funktioniert, wenn jemand direkten Zugriff auf das Gerät erhalten hat. Dies kann erfolgen durch Fernzugriff oder am Gerät direkt. Somit muss das Gerät bereits eine Sicherheitslücke besitzen (und sei es nur, dass das Gerät nicht gesperrt wurde, wenn nicht in Nutzung). Google bzw. Chromium.org beruft sich also darauf, dass Sie die Daten nicht schützen können, wenn jemand fremdes am Gerät anmeldet als einem selbst.

Während dies grundsätzlich korrekt ist, sollte es aber trotzdem so einfach sein alle Kennwörter aus einen Browser zu lesen?

Empfehlung:

Nutzt bitte grundsätzlich in keinem Browser die eingebaute Kennwortverwaltung. Es ist viel besser einen Kennwort Manager (z.B. Enpass oder KeyPass) zu nutzten. Diese können mittlerweile auf alle Geräte Synchronisiert werden und halten diverse Daten bereit. Diese verschlüsseln die Daten die Sie speichern.