Quelle: cloudflare.com

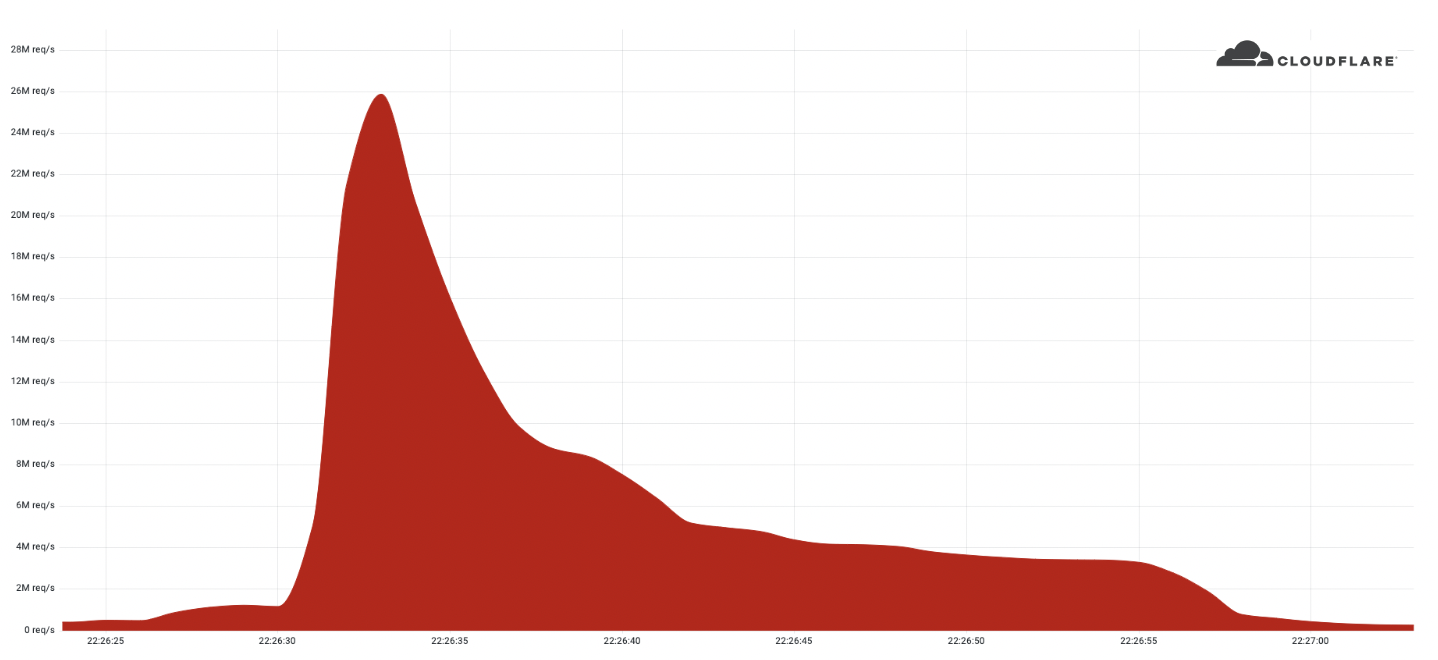

Letzte Woche erkannte und entschärfte Cloudflare automatisch einen DDoS-Angriff mit 26 Millionen Anfragen pro Sekunde - den größten HTTPS-DDoS-Angriff aller Zeiten. Der letzte gemeldete Angriff lag bei 15 Millionen Anfragen pro Sekunde im Mai 2022.

Der Angriff richtete sich gegen eine Kunden-Website, die den kostenlosen Tarif von Cloudflare nutzt. Ähnlich wie bei dem vorangegangenen Angriff mit 15 Millionen Anfragen pro Sekunde ging auch dieser Angriff hauptsächlich von Cloud Service Providern und nicht von privaten Internet Service Providern aus, was darauf hindeutet, dass für den Angriff gekaperte virtuelle Maschinen und leistungsstarke Server verwendet wurden - im Gegensatz zu viel schwächeren Internet of Things (IoT) Geräten.

Rekordverdächtige Angriffe

Im vergangenen Jahr haben wir einen Rekordangriff nach dem anderen erlebt. Im August 2021 meldeten wir einen HTTP-DDoS-Angriff mit 17,2 Millionen Anfragen pro Sekunde und im April einen HTTPS-DDoS-Angriff mit 15 Millionen Anfragen pro Sekunde. Alle Angriffe wurden automatisch von unserem HTTP DDoS Managed Ruleset erkannt und entschärft, das von unserem autonomen Edge-DDoS-Schutzsystem unterstützt wird.

Der DDoS-Angriff mit 26 Mio. Bit/s ging von einem kleinen, aber leistungsstarken Botnet mit 5.067 Geräten aus. Im Durchschnitt erzeugte jeder Knoten in der Spitze etwa 5.200 rps. Um die Größe dieses Botnets zu vergleichen, haben wir ein anderes, viel größeres, aber weniger leistungsfähiges Botnet mit über 730.000 Geräten verfolgt. Das letztgenannte, größere Botnet war nicht in der Lage, mehr als eine Million Anfragen pro Sekunde zu generieren, d. h. im Durchschnitt etwa 1,3 Anfragen pro Sekunde und Gerät. Im Klartext bedeutet dies, dass dieses Botnetz aufgrund der Verwendung virtueller Maschinen und Server im Durchschnitt 4.000 Mal stärker war.

Außerdem ist erwähnenswert, dass dieser Angriff über HTTPS erfolgte. HTTPS-DDoS-Angriffe sind aufgrund der höheren Kosten für den Aufbau einer sicheren TLS-verschlüsselten Verbindung teurer, was die erforderlichen Rechenressourcen angeht. Daher ist es für den Angreifer teurer, den Angriff zu starten, und für das Opfer teurer, ihn zu entschärfen. Wir haben in der Vergangenheit bereits sehr umfangreiche Angriffe über (unverschlüsseltes) HTTP gesehen, aber dieser Angriff sticht aufgrund der Ressourcen, die er in diesem Umfang benötigt, heraus.

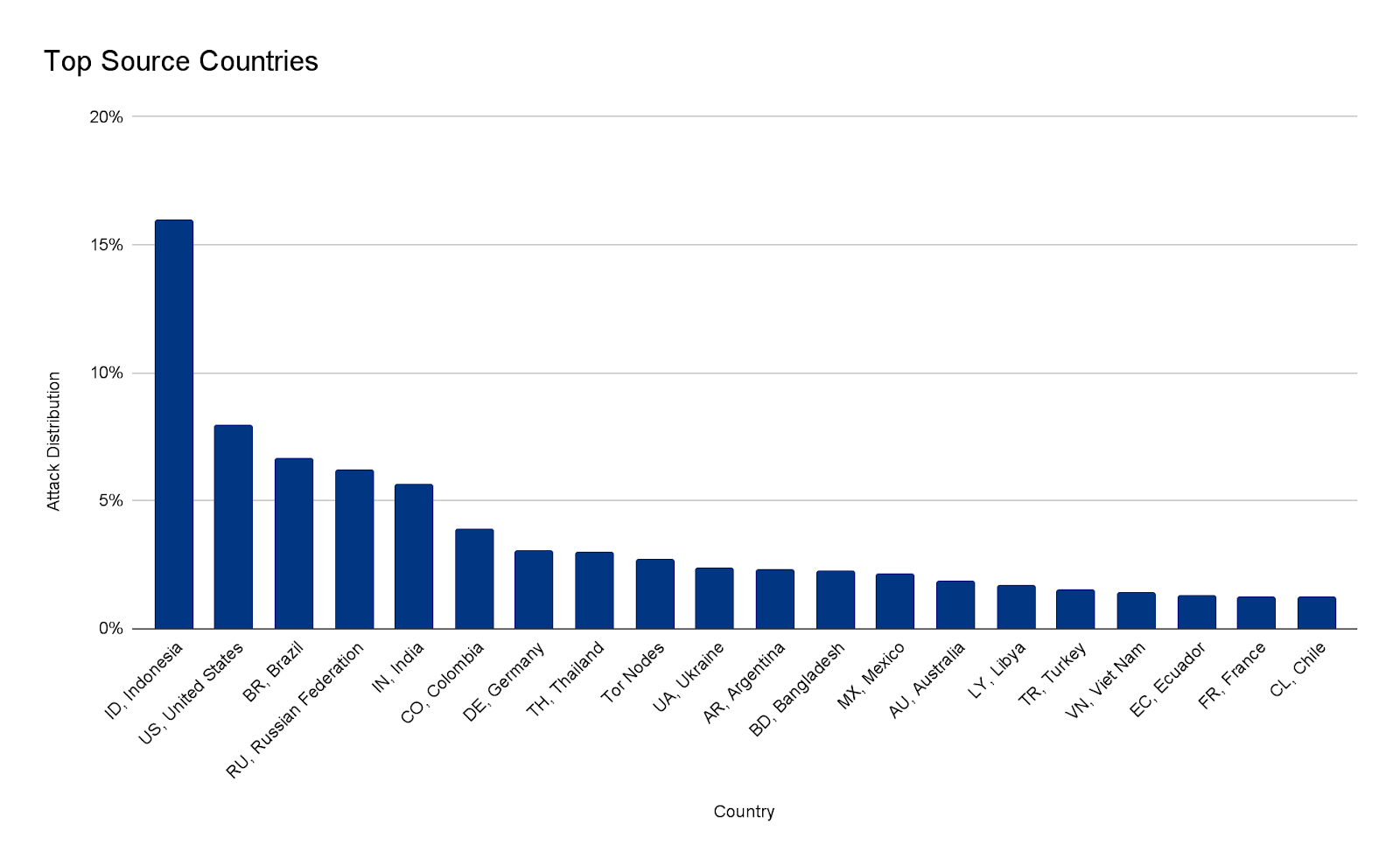

In weniger als 30 Sekunden generierte dieses Botnet mehr als 212 Millionen HTTPS-Anfragen aus über 1.500 Netzwerken in 121 Ländern. Die wichtigsten Länder waren Indonesien, die Vereinigten Staaten, Brasilien und Russland. Etwa 3 % der Angriffe erfolgten über Tor-Knoten.

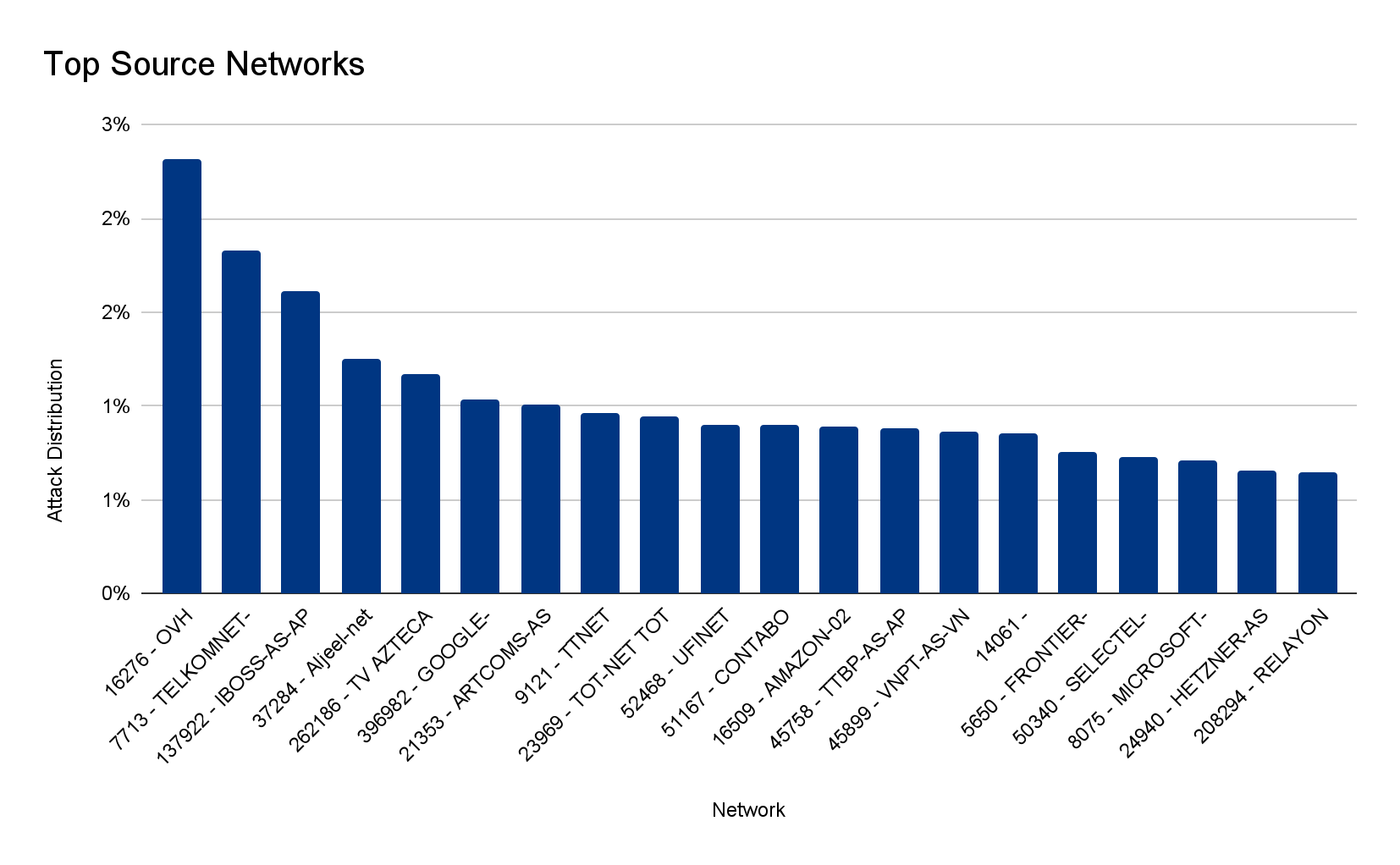

Die wichtigsten Quellnetzwerke waren die in Frankreich ansässige OVH (Autonomous System Number 16276), das indonesische Telkomnet (ASN 7713), das in den USA ansässige iboss (ASN 137922) und das libysche Ajeel (ASN 37284).

Die DDoS-Bedrohungslandschaft

Es ist wichtig, die Angriffslandschaft zu verstehen, wenn man über DDoS-Schutz nachdenkt. Ein Blick auf unseren jüngsten DDoS-Trends-Bericht zeigt, dass die meisten Angriffe klein sind, z. B. Cyber-Vandalismus. Doch selbst kleine Angriffe können ungeschützte Internetobjekte schwer beeinträchtigen. Andererseits nehmen große Angriffe an Umfang und Häufigkeit zu - bleiben aber kurz und schnell. Die Angreifer bündeln die Kraft ihres Botnetzes, um mit einem einzigen schnellen K.O.-Schlag Schaden anzurichten - und versuchen, nicht entdeckt zu werden.

DDoS-Angriffe werden zwar von Menschen initiiert, aber sie werden von Maschinen erzeugt. Bis der Mensch auf den Angriff reagieren kann, ist er möglicherweise schon vorbei. Und selbst wenn der Angriff schnell ausgeführt wurde, können die Netzwerk- und Anwendungsausfälle noch lange nach dem Ende des Angriffs andauern und Sie Umsatz und Ansehen kosten. Aus diesem Grund ist es empfehlenswert, Ihre Internetpräsenz mit einem automatisierten, immer verfügbaren Schutzdienst zu schützen, der nicht auf Menschen angewiesen ist, um Angriffe zu erkennen und zu entschärfen.