Quelle: bleepingcomputer.com | ESET Twitter

Das Emotet-Botnet verwendet jetzt Windows-Verknüpfungsdateien (.LNK), die PowerShell-Befehle enthalten, um die Computer der Opfer zu infizieren, und entfernt sich von Microsoft Office-Makros, die jetzt standardmäßig deaktiviert sind.

Die Verwendung von .LNK-Dateien ist nicht neu, da die Emotet-Bande sie zuvor in Kombination mit Visual Basic Script (VBS)-Code verwendet hat, um einen Befehl zu erstellen, der die Nutzlast herunterlädt. Dies ist jedoch das erste Mal, dass sie Windows-Verknüpfungen verwendet haben, um PowerShell-Befehle direkt auszuführen.

Neue Technik nach verpatzter Kampagne

Letzten Freitag zogen Emotet-Betreiber einer Phishing-Kampagne den Stecker, weil sie ihren Installer vermasselt hatten, nachdem sie einen statischen Dateinamen verwendet hatten, um auf die bösartige .LNK-Verknüpfung zu verweisen.

Das Starten der Verknüpfung löste einen Befehl aus, der eine Zeichenfolge aus VBS-Code extrahierte und zur Ausführung zu einer VBS-Datei hinzufügte.

Da die verteilten Verknüpfungsdateien jedoch einen anderen Namen als den gesuchten statischen hatten, konnte die VBS-Datei nicht korrekt erstellt werden. Die Bande hat das Problem gestern behoben.

Heute haben Sicherheitsforscher festgestellt, dass Emotet auf eine neue Technik umgestiegen ist, die PowerShell-Befehle verwendet, die an die LNK-Datei angehängt sind, um ein Skript herunterzuladen und auf dem infizierten Computer auszuführen.

Die bösartige Zeichenfolge, die an die .LNK-Datei angehängt ist, wird verschleiert und mit Nullen (Leerzeichen) aufgefüllt, sodass sie nicht im Zielfeld (der Datei, auf die die Verknüpfung verweist) des Eigenschaftendialogfelds der Datei angezeigt wird.

Die bösartige .LNK-Datei von Emotet enthält URLs für mehrere kompromittierte Websites, die zum Speichern der PowerShell-Skript-Payload verwendet werden. Wenn das Skript an einem der definierten Speicherorte vorhanden ist, wird es als PowerShell-Skript mit einem zufälligen Namen in den temporären Ordner des Systems heruntergeladen.

Dieses Skript generiert und startet ein weiteres PowerShell-Skript, das die Emotet-Malware von einer Liste kompromittierter Websites herunterlädt und im Ordner %Temp% speichert. Die heruntergeladene DLL wird dann mit dem Befehl regsvr32.exe ausgeführt.

Die Ausführung des PowerShell-Skripts erfolgt über das Befehlszeilendienstprogramm Regsvr32.exe und endet mit dem Herunterladen und Starten der Emotet-Malware.

Neue Technik auf dem Vormarsch

Die Cryptolaemus-Forschergruppe, die die Aktivitäten von Emotet genau überwacht, stellt fest, dass die neue Technik ein klarer Versuch des Bedrohungsakteurs ist, Abwehrmechanismen und automatische Erkennung zu umgehen.

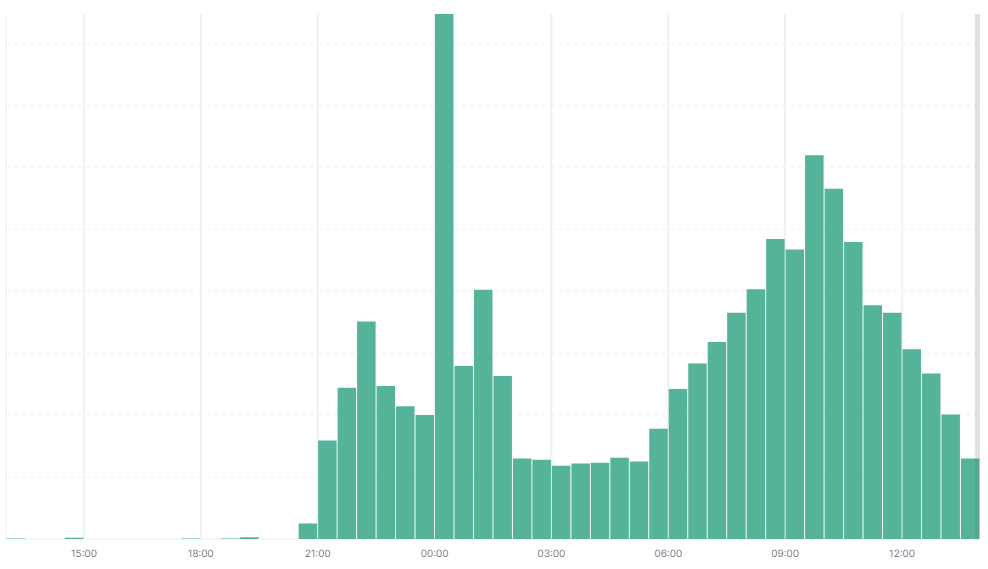

Auch Sicherheitsforscher des Cybersicherheitsunternehmens ESET haben festgestellt, dass die Nutzung der neuen Emotet-Technik in den letzten 24 Stunden zugenommen hat.